Головне — оновлюйте Windows! Ключові питання щодо вірусу Petya.

Поточні деталі щодо епідемії ransomware Petya, Petya.C, NotPetya, Petna.

Чим ризикуємо при зараженні?

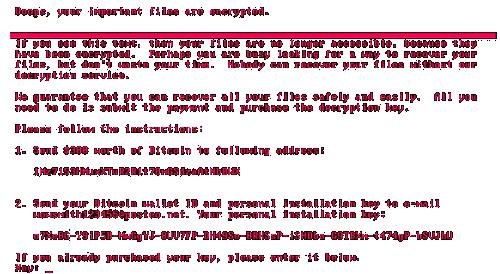

У випадковий момент часу ваш ПК перезавантажиться. На жосткому диску буде перезаписано MBR, в наслідок цього замість завантаження вашого Windows, ви побачите підробку під перевірку диску, а після того на екрані з'явиться текст де у вас будуть просить гроші (у вкладенні). Якщо вам не пощастить — файли на вашому диску буде зашифровано. Поки що є відомості про те що шифрується диск C:. Ось типи файлів що шифруються:

.3ds .7z .accdb .ai .asp .aspx .avhd .back .bak .c .cfg .conf .cpp .cs .ctl .dbf .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .kdbx .mail .mdb .msg .nrg .ora .ost .ova .ovf .pdf .php .pmf .ppt .pptx .pst .pvi .py .pyc .rar .rtf .sln .sql .tar .vbox .vbs .vcb .vdi .vfd .vmc .vmdk .vmsd .vmx .vsdx .vsv .work .xls .xlsx .xvd .zip

Як розшифрувати дані?

Поки що ніяк. Можна спробувати відновити дані з диска за допомогою R-Studio, GetDataBack. Але це лотерея, може вийти, може - ні. Є хлопці на всяких olx, що стверджують свою спроможність розшифрувати дані. Але ніяких підтверджень цьому немає. Жодна серйозна організація, що займається безпекою не підтвердила це. Тому чекаємо. Минулої епідемії з xdata ентузіасти зробили дешифровщика за тиждень.

Що робити, якщо ПК щойно перезагрузився і з'явилось повідомлення як на скріні?

Відразу вимкнути живлення у ПК (є шанси, що важлива інформація ще не зашифрована). Почати відновлення за допомогою компетентних спеціалістів.

Як відновити роботу ПК?

Наші спеціалісти в Сервісному Центрі КТС (Рівне, Соборна, 1) вміють

Самостійно ж:

- Відключаємось від локальної мережі.

- Завантажуємось с компакт-диска/флешки з Windows PE з встановленими дисковими утілітами (наприклад з Hiren's Boot CD).

- Відновлюємо MBR.

- Резервуємо усі необхідні незашифровані дані на зовнішній диск (флешку/usb hdd/usb ssd).

- Чистимо c:\windows\temp.

- Перевіряємо все антивірусом.

- Для параноїків (рекомендую бути параноїком

:) ) форматуємо диск C:, видаляємо усі exe-файли, перевстановлюємо Windows.

:) ) форматуємо диск C:, видаляємо усі exe-файли, перевстановлюємо Windows.

Чому я можу заразитися?

- У вас не встановлені оновлення в операційній системі. Помилка, якою користується вірус, була виправлена в усіх версіях Windows 17 березня 2017 року. Оновлюйтесь і все буде набагато краще. Ні в якому разі не вимикайте автоматичні оновлення.

- Ви завантажуєте файли, що прийшли вам на електронну пошту від невідомих адресатів.

- Ви заходите на вже заражений комп'ютер під своїм логіном і ваш комп'ютер в тій же мережі.

- Є підозра, що ті, хто оновлював m.e.Doc близько 12:30-13:30 27 червня, скачали вірус з оновленням (поки не підтверджено 100%).

А може я вже заражений, тільки ще не перезагрузився?

Може. Подивіться, може в каталозі c:\windows вже знаходиться файл perfc.dat, dllhost.dat.

Якщо так — панікуйте та починайте відновлення.

Як ще захиститися?

Робити резервні копії якомога частіше. Тримайте найважливіші документи на Google Docs, Dropbox, інших хмарних сервісах. Відключити SMB 1.0. Якщо у вас в мережі Windows XP - то це не варіант. Використовувати MBRFilter , щоб не можна було переписати ваш MBR. Але це може заважати встановленню майбутніх оновлень ОС. Дехто каже, що можна покласти файли perfc та perfc.dat в каталог c:\windows, зробити його системним та тільки для читання і так вірус не зможе стартувати.

Головне ж — оновлюйте Windows!

Не вимикайте автоматичні оновлення.

Перезавантажуйтесь коли Windows цього просить.

Тоді у таких зараз набагато менше шансів пролізти.